Bảo vệ các đội WFH của bạn với

Kiểm tra thâm nhập từ xa

Mạng phân tán của bạn có đủ an toàn để chống lại một cuộc tấn công mạng không? Bạn đã thử nghiệm chiến lược bảo mật của mình cho các đội WFH để đảm bảo rằng bạn đang làm đúng chưa? Với các dịch vụ kiểm tra thâm nhập từ xa, bạn có thể củng cố chiến lược bảo mật của mình bằng cách phơi bày tất cả các lỗ hổng hiện có và tìm cách khắc phục chúng.

Với các cuộc tấn công mạng chỉ tăng khi ngày trôi qua, việc biết các lỗ hổng của bạn và cách kẻ tấn công có thể khai thác chúng là một trong những hiểu biết tốt nhất bạn có thể nhận được để giúp bạn cải thiện an ninh mạng. Dịch vụ toàn cầu của Hội đồng EC có thể giúp bạn mô phỏng cuộc tấn công mạng thực tế để đánh giá xem chiến lược an ninh mạng hiện tại của bạn có đủ mạnh để vượt qua cơn bão hay không.

Kiểm tra thâm nhập là gì?

Thử nghiệm thâm nhập giúp xác định xem hệ thống CNTT có dễ bị tấn công mạng hay không, liệu các biện pháp phòng thủ có đủ hay không và biện pháp bảo mật nào đã thất bại trong thử nghiệm. Nó cho thấy những điểm mạnh và điểm yếu của bất kỳ cơ sở hạ tầng CNTT tại một thời điểm nhất định. Quá trình kiểm tra thâm nhập không phải là ngẫu nhiên; nó liên quan đến rất nhiều kế hoạch, nhận được sự cho phép rõ ràng từ ban quản lý và sau đó bắt đầu các bài kiểm tra một cách an toàn mà không cản trở quy trình làm việc thông thường.

Tại sao chúng ta cần kiểm tra thâm nhập?

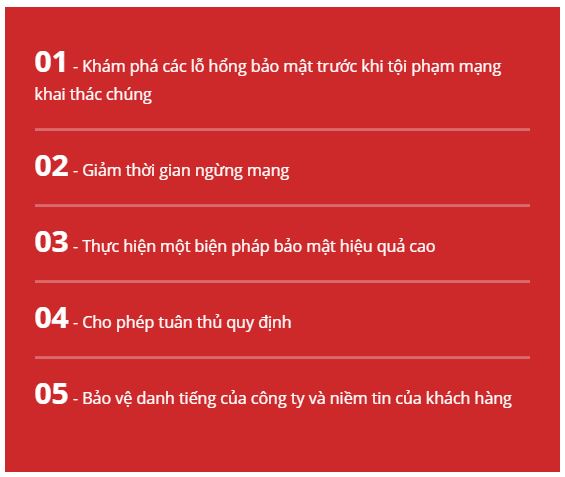

Điều quan trọng là phải có các chuyên gia lành nghề có thể bảo vệ hệ thống an ninh chống lại tội phạm mạng để đảm bảo một môi trường lành mạnh và an toàn trong một tổ chức. Một số lý do tại sao các tổ chức cần kiểm tra thâm nhập là:

Các loại khác nhau của kiểm tra thâm nhập là gì?

Có ba loại kiểm tra thâm nhập

Kiểm tra thâm nhập hộp đen:

Một người kiểm tra thâm nhậpkhông có kiến thức trước đó về hệ thống được nhắm mục tiêu.

Kiểm tra thâm nhập hộp trắng:

Một người kiểm tra thâm nhập có kiến thức đầy đủ về hệ thống sẽ được kiểm tra.

Kiểm tra thâm nhập hộp xám:

Một người kiểm tra thâm nhập có kiến thức hạn chế về hệ thống được quét.

Làm thế nào là kiểm tra thâm nhập được thực hiện?

Có nhiều kỹ thuật được sử dụng để tiến hành kiểm tra thâm nhập. Khi nói đến Dịch vụ Toàn cầu của Hội đồng EC, đây là phương pháp mà chúng tôi tuân theo:

Phương pháp WAN

- Thu thập thông tin: Thu thập càng nhiều thông tin càng tốt để hiểu rõ hơn về môi trường kiểm tra.

- Quét và Đánh giá: Thực hiện quét tự động trên mục tiêu cùng với xác minh thủ công các phát hiện.

- Khai thác: Khai thác các lỗ hổng được xác định từ giai đoạn quét thông qua việc sử dụng cả kỹ thuật tự động và thủ công

- Xác minh: Tiến hành xác minh và phân tích thủ công để xác nhận tất cả các phát hiện dựa trên các trường hợp và tiêu chuẩn kiểm tra.

- Báo cáo: Tài liệu tất cả các phát hiện đã được xác minh với đánh giá mức độ nghiêm trọng của họ dựa trên các thực tiễn tốt nhất và điểm xếp hạng tiêu chuẩn.

Những khu vực được thử nghiệm?

Hãy xem những điều sau để đảm bảo rằng bạn đang nhận được nhiều nhất

từ nhà cung cấp thử nghiệm thâm nhập của mình:

Khu vực được thử nghiệm nhiều nhất

| Cơ sở hạ tầng | Ứng dụng WEB | Ứng dụng di động |

| Khám phá cổng mởÁnh xạ cổng đến dịch vụLỗ hổng đã biếtThông tin mặc địnhNgửi mạngTấn công MITMĐạt được quyền truy cậpBỏ qua các giải pháp bảo mậtTràn bộ nhớKiểm tra các cổng / dịch vụ chungDấu chân hệ điều hànhBiểu ngữ lấyPhần mềm độc hại thực vật trong máy mục tiêuNâng cao đặc quyềnBảng liệt kê người dùngThiết lập phiên Null | Thu thập thông tinKiểm tra quản lý phiênTiếp xúc với dữ liệu nhạy cảmKiểm tra xác thựcKiểm tra ủy quyềnKiểm tra quản lý danh tínhKiểm tra xác nhận đầu vàoXử lý lỗiMật mãGiao thức mạng không phổ biếnKiểm tra phía khách hàngQuản lý cấu hình và triển khai | Kiến trúc, thiết kế và mô hình đe dọaLưu trữ dữ liệu và quyền riêng tưXác thực và quản lý phiênXác minh mật mãMã chất lượng và cài đặt bản dựngTương tác nền tảngKhả năng phục hồi chống lạiKỹ thuậtTruyền thông mạng |

Những gì cần được bao gồm trong một bài kiểm tra thâm nhập?

Mọi thử nghiệm thâm nhập phải bao gồm một báo cáo không chỉ giải thích chi tiết về cách tiến hành thử nghiệm mà còn cho thấy các lỗ hổng khác nhau được tìm thấy và các giải pháp để cải thiện bảo mật của bạn.

Hệ thống đánh giá mức độ nghiêm trọng của WAN

Xếp hạng mức độ nghiêm trọng của WAN được ánh xạ với các hệ thống xếp hạng đã được chứng minh trong ngành như xếp hạng rủi ro OWASP và CVSS phiên bản 3.

Bạo kích

Một lỗ hổng có thể bị khai thác mà không có sự tương tác của người dùng và có khả năng cho phép kẻ tấn công kiểm soát hoàn toàn các ứng dụng (web / mobile / client-server), máy chủ hoặc cơ sở dữ liệu.Kẻ tấn công có thể có được các đặc quyền nâng cao mà không cần bất kỳ điều kiện cụ thể nào và có thể leo thang các cuộc tấn công sang các hệ thống và ứng dụng khác thông qua chuyển động bên

Cao

Khai thác lỗ hổng cho phép kẻ tấn công có được quyền truy cập vào các ứng dụng hoặc hệ thống mà không cần truy cập chuyên biệt và phức tạp. Kẻ tấn công có thể có được thông tin nhạy cảm có thể làm tổn hại đáng kể tính bảo mật, tính toàn vẹn hoặc tính sẵn có và có thể được sử dụng để leo thang đặc quyền truy cập hoặc để tìm các lỗ hổng và khai thác khác.

Trung bình

Khai thác thành công có thể yêu cầu tương tác người dùng hoặc điều kiện và hoàn cảnh cụ thể. Một ứng dụng / hệ thống đích có thể bị xâm phạm một phần, điều này cung cấp cho kẻ tấn công quyền truy cập hạn chế.

Thấp

Một lỗ hổng không thể khai thác và có tác động tối thiểu đến các ứng dụng, hệ thống, máy chủ và cơ sở dữ liệu. Những lỗ hổng này thường không thể khai thác và rất có thể được sử dụng cùng với các lỗ hổng khác và để leo thang một cuộc tấn công.

Thông tin

Thông tin có sẵn công khai không được hiển thị cho người dùng cuối. Nó không có bất kỳ tác động an ninh trực tiếp nào đến các mục tiêu; tuy nhiên, nó có thể giúp những kẻ tấn công thu hẹp phạm vi tấn công của chúng.

Các công cụ kiểm tra thâm nhập tốt nhất là gì?

Một số công cụ kiểm tra thâm nhập phổ biến nhất là

- NMap (hoặc Trình ánh xạ mạng)

- Metasploit

- Nessus Vulnerability Scanner

- Wireshark

Công cụ kiểm tra mà chúng tôi sử dụng

- Nmap

- Nessus

- Acunetix

- Metasploit

- Burp Suite

- OWASP ZAP

- Wireshark

- Exploit kit

- APKtool

- Drozer

- Mobsf

Chi phí kiểm tra thâm nhập là bao nhiêu?

Như với bất kỳ dịch vụ an ninh mạng nào, chi phí của một bài kiểm tra thâm nhập khác nhau dựa trên tập hợp các biến sau:

- Kích thước và độ phức tạp của các thiết bị và môi trường mạng của bạn.

- Phương pháp được sử dụng như các phương pháp khác nhau đòi hỏi một bộ công cụ khác nhau và các kỹ thuật khác nhau.

- Loại kinh nghiệm mà nhà cung cấp thử nghiệm thâm nhập mang đến cho bảng. Họ sở hữu loại kỹ năng nào? Họ có được chứng nhận và có kinh nghiệm chuyên nghiệp?

- Nếu nó là một thử nghiệm thâm nhập từ xa, hoặc nó sẽ được tiến hành tại chỗ?

- Các chi tiết trong báo cáo và giải pháp

Chúng tôi ở đây để giúp đỡ bạn

Bạn đang tìm kiếm thêm thông tin? Hay bạn muốn đặt một cuộc họp?

Kết nối với Chuyên gia bảo mật WAN Technolgy